Реализуйте строгий контроль доступа для каждой ноды, используя многофакторную аутентификацию и регулярное обновление ключей. Это первый барьер против несанкционированного проникновения. Пренебрежение этим шагом – типичная ошибка, приводящая к утечке приватных ключей валидатора и полной компрометации узлов. Для шифрования данных на диске применяйте алгоритмы типа AES-256, что исключает чтение информации при физическом доступе к серверу.

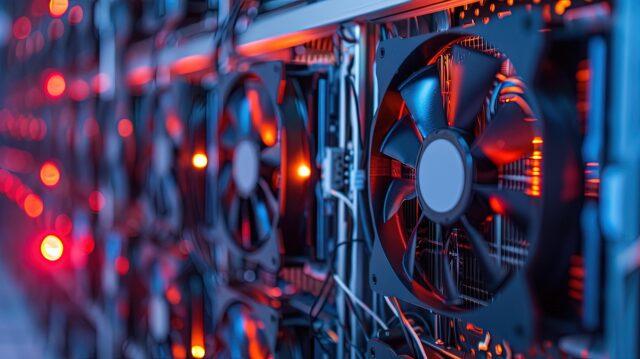

Постоянная синхронизация ноды с актуальным состоянием сети – не просто техническая необходимость, а основа отказоустойчивости. Разверните минимум три ноды в разных дата-центрах; падение одного провайдера не нарушит вашу работу. Мониторинг трафика на предмет аномалий позволяет выявить атаки типа DDoS на ранней стадии, сохраняя доступность сервиса. Настройте автоматическое оповещение о падении пропускной способности ниже 95% от стандартного уровня.

Фундамент безопасности блокчейна – его децентрализация, но она бесполезна при слабых узлах. Активное участие в консенсусе требует безупречной валидации транзакций и постоянной проверки подписей. Ошибка в логике валидации может привести к созданию недействительного блока и финансовым потерям. Инвестируйте в аппаратные модули безопасности (HSM) для изоляции процессов подписания, что сводит риск взлома к минимуму. Комплексный подход к кибербезопасности для распределенной системы – это не опция, а обязательное условие ее существования.

Операционная защита нод: обеспечение доступности и синхронизации

Реализуйте строгий контроль доступа на основе принципа наименьших привилегий для всех нод. Для полноценных узлов, хранящих полную копию блокчейна, используйте многофакторную аутентификацию и шифрование дисков с использованием таких инструментов, как LUKS. Это предотвратит утечку данных даже при физическом доступе к серверу. Настройте брандмауэры (например, iptables или firewalld) для блокировки всех портов, кроме необходимых для p2p-связи (часто 8333 для Bitcoin, 30303 для Ethereum). Регулярно обновляйте программное обеспечение ноды для устранения уязвимостей.

Отказоустойчивость сети напрямую зависит от географического распределения узлов. Размещайте свои ноды в разных дата-центрах или используйте облачные провайдеры. Это смягчает последствия DDoS-атак на один сегмент сети. Для валидаторов в моделях консенсуса Proof-of-Stake критически важна стабильная синхронизация с сетью. Используйте несколько надежных источников времени (NTP-серверы) и мониторинг задержек, так как расхождение во времени может привести к пропуску блоков и финансовым санкциям (слэшингу).

Постоянно отслеживайте аномальную активность. Настройте алерты на резкий рост исходящего трафика (признак участия ноды в DDoS-атаке) или попытки подбора пароля. Используйте инструменты вроде Fail2ban для автоматической блокировки IP-адресов после нескольких неудачных попыток аутентификации. Для нод валидатора применяйте аппаратные кошельки или решения с холодным хранением ключей подписи, чтобы исключить их кражу даже при компрометации сервера.

Децентрализация – это не только концепция, но и практика кибербезопасности. Запуск собственной ноды, даже не будучи валидатором, укрепляет сеть. Вы самостоятельно проверяете транзакции и блоки, а не доверяете эту валидацию сторонним сервисам. Это снижает риск использования скомпрометированных или мошеннических узлов, которые могут предоставлять неверные данные о состоянии блокчейна.

Настройка брандмауэра

Разрешайте входящие соединения только на строго определенных портах, используемых клиентом блокчейна. Например, для ноды Bitcoin это порт 8333, для Ethereum – 30303. Все остальные входящие порты должны быть закрыты по умолчанию. Это ограничивает поверхность для потенциальных атак, оставляя открытыми только каналы, необходимые для синхронизации и передачи данных в распределенной сети.

Конфигурация правил для входящего и исходящего трафика

Используйте детализированные правила для управления сетевым потоком. Для исходящих соединений разрешите полный доступ, чтобы нода могла свободно подключаться к пирам и получать актуальные данные цепочки. Входящий трафик требует строгого контроля.

- Разрешите входящие подключения на порт ноды только с определенных IP-адресов или диапазонов доверенных партнеров, если это применимо.

- Заблокируйте все входящие подключения из географических регионов с высокой киберпреступной активностью.

- Настройте ограничение на количество одновременных подключений с одного IP-адреса для защиты от DDoS-атак, которые подрывают доступность сети.

Практические шаги для усиления защиты

Реализуйте эти конкретные меры для создания многоуровневой обороны.

- Используйте инструменты вроде `ufw` в Linux для быстрого развертывания базовых правил: sudo ufw allow out 30303 && sudo ufw allow in 30303/tcp limit 20/min.

- Настройте правила для управления доступом к RPC-интерфейсу ноды (например, порт 8545 для Ethereum). Никогда не оставляйте его открытым для публичной сети. Разрешите доступ только с localhost (127.0.0.1) или через SSH-туннель.

- Активируйте ведение детальных логов для всех блокируемых пакетов. Регулярный анализ этих логов помогает выявить сканирование портов и попытки несанкционированного доступа на ранней стадии.

Шифрование и строгая аутентификация – основа безопасности данных, передаваемых между узлами. Однако сам по себе брандмауэр не обеспечивает шифрование, он лишь контролирует потоки. Его правильная настройка создает фундамент для отказоустойчивости всей системы, предотвращая перегрузку ноды и поддерживая ее стабильную работу по валидации транзакций.

Контроль доступа SSH

Замените стандартный порт SSH 22 на нестандартный выше 1024, чтобы снизить заметность для автоматических сканеров. Используйте аутентификацию по ключам, полностью отключив вход по паролю в файле /etc/ssh/sshd_config (PasswordAuthentication no). Для генерации надежного ключа применяйте алгоритм Ed25519: ssh-keygen -t ed25519. Установите строгие права 600 на файл закрытого ключа.

Сегментация доступа и мониторинг

Ограничьте доступ по SSH только с доверенных IP-адресов через конфигурацию брандмауэра. Реализуйте принцип наименьших привилегий, создав отдельного пользователя с ограниченными правами для служебных задач, запретив ему логин по SSH. Используйте инструменты типа fail2ban для автоматической блокировки IP-адресов после серии неудачных попыток входа. Это предотвращает атаки методом грубой силы, сохраняя доступность нод для синхронизации и участия в консенсусе.

Настройте принудительное шифрование и отключите устаревшие версии протоколов (SSHv1) и слабые алгоритмы шифрования (например, CBC-mode). Регулярно обновляйте журналы аутентификации (/var/log/auth.log) для выявления аномальной активности. Комплексный подход к кибербезопасности SSH напрямую влияет на отказоустойчивость всей распределенной сети, обеспечивая стабильную валидацию транзакций и целостность данных блокчейна.

Обновление ПО ноды

Автоматизируйте проверку уведомлений о новых релизах, подписавшись на официальные каналы разработчиков (например, GitHub releases или Discord). Устанавливайте обновления только с проверенных источников, сверяя хеши и цифровые подписи пакетов для предотвращения внедрения вредоносного кода. Пропуск критического обновления, устраняющего уязвимость в механизме консенсуса, может привести к сбою валидации и финансовым потерям.

Стратегия тестового развертывания

Перед обновлением основных нод разверните новую версию в тестовой сети или на отдельном узле. Это позволяет проверить стабильность работы и корректность синхронизации с распределенной сетью без риска для основной ноды. Убедитесь, что после обновления процесс валидации блоков проходит без ошибок и узел сохраняет доступность.

Планирование и откат

Обновляйте программное обеспечение в период наименьшей сетевой активности, предварительно создав полную резервную копию данных ноды. Имейте четкий план отката к предыдущей стабильной версии на случай возникновения критических неисправностей или форка цепи. Регулярные обновления – это не только добавление функций, но и ключевой элемент кибербезопасности, напрямую влияющий на отказоустойчивость всей сети блокчейна.